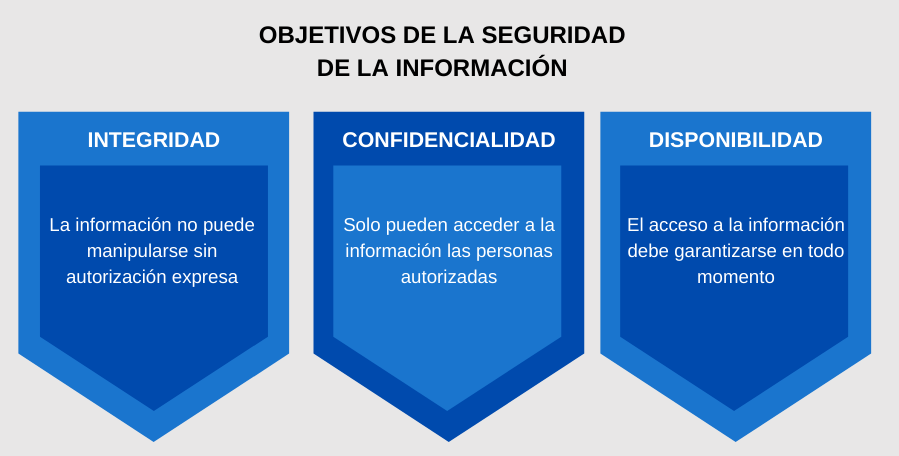

Introducción a los Sistemas de Gestión de la Seguridad de la Información (ISMS, Information Security Management Systems) - Bluemara Solutions

Análisis y evaluación de riesgos de seguridad de la información: identificación de amenazas, consecuencias y criticidad

Políticas de seguridad de la información: definición y ejemplos • Blog de Tecnología - IMF Smart Education